Command Palette

Search for a command to run...

国内初のビットコインランサムウェア事件が解決、3年間で500万の利益をあげた

最近、国内初のビットコインランサムウェア開発者であるジュ氏が江蘇省の南通警察に逮捕されることに成功した。過去 3 年間、Ju Mou はネットワーク ランサムウェア ウイルスを使用して 500 万元以上の不法利益を得てきました。

10月8日、「クリーンネットワーク2020」作戦中の江蘇省南通市の地元警察からの通報によると、大規模なオンライン恐喝事件が無事解決され、Ju、Xie、Tan の 3 人の容疑者が逮捕されました。

複数のビットコインランサムウェアウイルスの作成者として刑事容疑者のジュ容疑者は、100件以上の犯罪が成功しており、違法に入手されたビットコインは500万元以上に相当する。

ウイルス ランサムウェア: データが必要ですか?ビットコインに交換する

近年、ネットワーク ランサムウェア ウイルスが非常に蔓延しており、防ぐのが困難になっています。世界中の企業、機関、さらには大学がランサムウェア攻撃に遭遇する可能性があります。

今年4月、江蘇省南通市啓東市にある大型スーパーマーケットのレジシステムがハッカーによって攻撃され、システムが麻痺して正常に動作できなくなった。

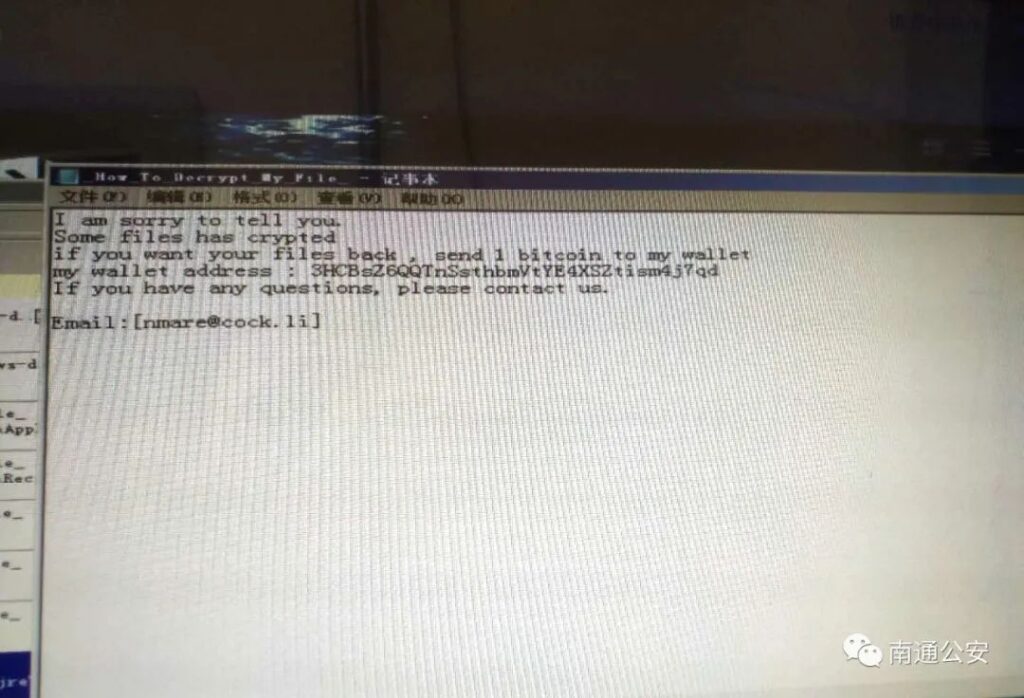

スーパーマーケットは直ちにこの事件を報告し、南通市公安局と市局のインターネットセキュリティ部門などは調査のための対策本部を設置した。データ検査を通じて、対策本部は、ファイルの復号化方法を伝える英語のメッセージを発見し、被害者にクラッキング手数料として1ビットコイン(現在約4万7000人民元相当)の支払いを要求した。

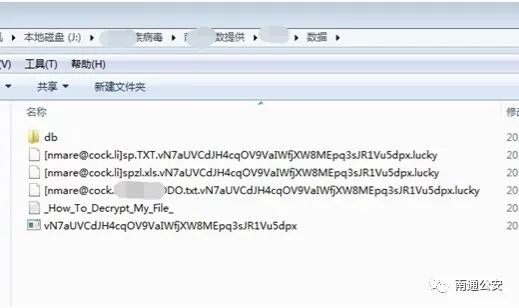

さらに、インターネット警察がスーパーマーケットのサーバーのデータ検査を行ったところ、ハッカーによってロックされたサーバー内のすべてのファイルが暗号化され、ファイル拡張子が「ラッキー」に変更され、ファイルもプログラムも正常に実行できないことが判明した。 。 C ドライブのルート ディレクトリには自動生成されたテキスト ドキュメントがあり、ハッカーのビットコイン支払いアドレスと電子メールの連絡先情報が含まれています。

その後、対策本部は多くの作業を行ったが、依然として進展はなかった。手がかりはどこにも見つからず、捜査は行き詰まっていた。

南通市公安局サイバーセキュリティ分遣隊第3旅団の副隊長徐平南氏によると、「ビットコインはすべて海外のウェブサイトを通じて取引されるため、追跡が難しく、攻撃の開始者の身元が謎に包まれていることが多い。」

スーパーマーケットがデータ復旧会社に依頼、事件解決の糸口に

警察が手を付ける余地がなくなったとき、事件にわずかな変化があった。

スーパーのロックされたサーバーには重要な仕事のデータがあるため、フォーマットしてしまうと損失が大きくなります。そこで、スーパーマーケットのスタッフはデータ復旧会社に連絡し、恐喝価格(1ビットコイン)よりも安い価格で暗号化ファイルのロックを解除するよう依頼した。

その後、このデータ復旧会社は奇跡的にサーバーデータの復号化に成功しました。

この状況を知った警察は、別の隠れた理由があるのではないかと考えました。なぜなら、一般に、ランサムウェアはコンピュータに侵入し、ファイルやシステムを暗号化します。各復号ツールは、暗号化されたコンピュータの特性に基づいて新たに生成され、ウイルス作成者の秘密鍵がなければ復号を完了することはほぼ不可能です。

しかし、さらなる調査の結果、データ復旧会社は容疑者として除外されました。

データ復旧会社がデータを復旧できたのは、ハッカーに電子メールで連絡し、ロック解除ツールを入手するために0.5ビットコインを支払ったため、作業が完了し差額を稼いだことが判明した。

対策本部はデータ復旧会社の綿密な調査と分析を通じて新たな手がかりを入手し、容疑者の正体をチュ氏と特定することに成功し、事件の捜査はようやく大きな進展を見せた。

対策本部は5月7日、山東省威海市で朱容疑者を逮捕し、自宅にある犯行に使用されたコンピューターを押収した。警察はジュ氏のコンピュータから、関連する電子メール記録、ビットコイン取引記録、関連するランサムウェア ツールのソース コードを発見しました。

Ju氏は、Webサイトの脆弱性スキャンソフトウェアを開発し、関連する制御権を取得した後、標的を絞った方法でランサムウェアを埋め込んだと説明した。 Ju はクラッキングを避け、公安機関の追及を逃れるために、4 種類のランサムウェア ウイルスを開発し、アップグレードしました。彼らは、海外のネットワークディスクとメールボックスを使用して、追跡不可能なビットコインを身代金として要求しました。

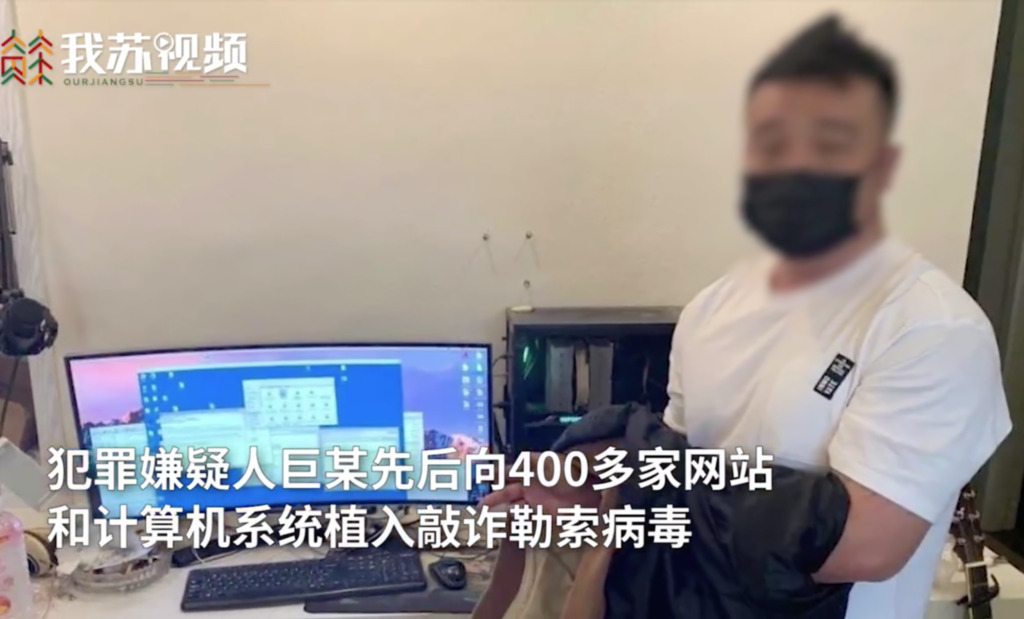

江蘇省警察が容疑者を逮捕する前に、Ju Mou は 400 以上の Web サイトやコンピューター システムに恐喝ウイルスを埋め込み、被害を受けた部隊は 20 州以上に及び、企業、医療、金融などの複数の業界が関与しています。

このうち、蘇州の上場企業は、ランサムウェアウイルスにより関連業務で使用されていたデータベースファイルが破壊され、生産システム全体が正常に稼働できなくなり、巨額の経済的損失を被ったため、3日間営業停止となった。

独学だったが犯罪の道に転落

この巨人は、脅迫によって「キャリア」が遅れた独学の達人であると言える。

朱氏は内モンゴル赤峰市生まれで、今年36歳であることがわかった。幼少の頃からコンピュータの知識に興味を持ち独学で学び、プログラミングやWebサイトの攻撃・防御などの技術に精通している。

その後、スタジオを設立し、開発したソフトウェアを使って株の投機を行った。最初は大儲けしましたが、最終的には300万元以上の損失を出しました。

多額の借金を抱えていたジュ氏は、偶然ランサムウェアウイルスを使って金持ちになる方法を知り、ウイルスプログラム開発の道に足を踏み入れた。

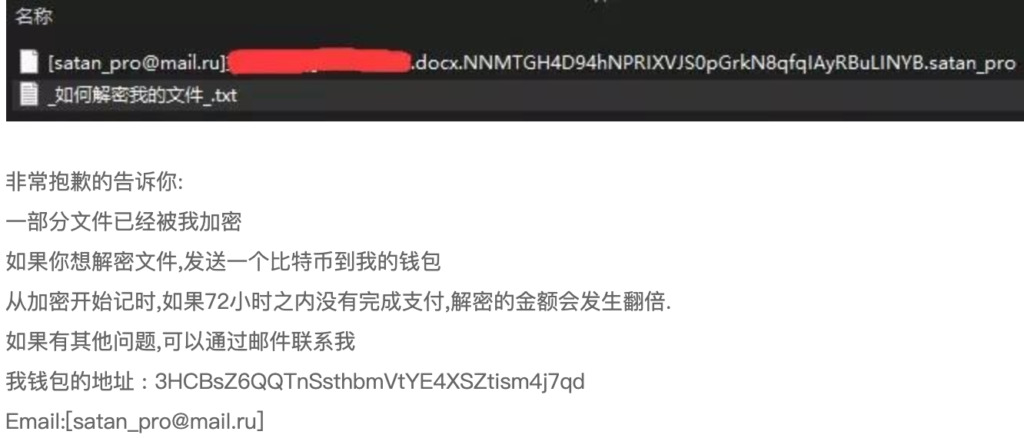

2017年後半からは、Ju 氏は、「Satan」などのランサムウェア ウイルスやエクスプロイト プログラム「Eternal Blue」を研究しており、犯罪を実行するための「satan_pro」ウイルス プログラムを作成しました。

2018 年、ウイルスに感染した顧客がデータ復号会社にデータの復号を依頼しました。その身代金メッセージは次のとおりでした。

チュ氏の説明によると、公安機関の捜査を回避し、回避するために、「satan_pro」の後、彼は「nmare」、「evopro」、「svmst」、「5ss5c」の 4 つのランサムウェア ウイルスを次々とアップグレードして開発しました。江蘇省南通市で攻撃されたスーパーマーケットのレジシステムには「nmare」ウイルスが埋め込まれていた。

身代金として追跡不可能なビットコインを要求するだけでなく、ジュ容疑者はまた、海外のネットワークディスクや電子メールを通じて被害者に復号ソフトを送り、受け取ったビットコインも海外のウェブサイトを通じて取引されていた。

チュ氏にとって、彼のシームレスな計画は「完全犯罪」と言えるかもしれないが、最終的には警察の捜査を逃れることはできなかった。この犯行では、協力していたデータ復元会社の経営者、謝氏と丹氏も恐喝容疑で逮捕された。

この巨人が刑務所に入れられた今、どんな気持ちになるだろうか。もし彼が学んだ知識を利用してネットワーク セキュリティ エンジニアになっていたら、彼の人生はまったく違ったものになっていたでしょう。

おそらく将来、刑務所の中で、彼は今でも、何年も前にコードの最初の行を入力したときの興奮した純粋な自分のことを思い出すでしょう。

ニュースソース:

新浪金融:「この国初のビットコインランサムウェアウイルス作成者が逮捕された。彼はかつて上場企業に3日間の業務停止を強制した」

南通市公安WeChat公式アカウント:「国内初のビットコインランサムウェアウイルス作成者が逮捕された!」南通市はウイルスを使った大規模生産の恐喝事件を解明した」

- 以上 -