Command Palette

Search for a command to run...

فقط! 3.15 أعلنت شركة Gala عن عملية احتيال لتغيير وجه الذكاء الاصطناعي، وكشفت عن السوق السوداء للوحات الأم، وأصدرت 20 هاتفًا محمولًا في نفس الوقت بتكلفة 2000 يوان

في 15 مارس 1991، تم بث "حفل المساء الخاص لأصدقاء المستهلكين" على قناة CCTV. منذ ذلك العام، أصبح "حفل المساء 3.15" برنامجًا منتظمًا مثل حفل عيد الربيع، كما جذب انتباه مئات الملايين من الشعب الصيني. على مدى سنوات، تم دفع عدد لا يحصى من الشركات إلى "منصة استجواب الرأي العام" في هذه الليلة فيما يتعلق بجميع جوانب الغذاء والملابس والسكن والنقل للناس، بما في ذلك العديد من الشركات المعروفة والمعروفة للجميع.

كما كان متوقعًا، فإن حفل "3.15" لهذا العام ما زال يثير غضب الناس ورعبهم...

وفي السنوات الأخيرة، ومع تزايد اندماج التكنولوجيات الناشئة في حياة الناس، نمت أيضاً "تكنولوجيا الشر" بهدوء. لقد ظهرت قضايا مثل أمن الشبكات وإساءة استخدام البيانات بشكل متكرر في قائمة التعرض لـ "3.15 Gala"، وهذا العام ليس استثناءً.

في هذه الليلة، الظواهر التي تم تسليط الضوء عليها هي:

* اللوحة الأم لصنع البحرية

* زجاج مقاوم للحريق وليس مقاومًا للحريق

* طفايات حريق متطورة

* "اللحم الفاسد" في لحم الخنزير المطهو على نار هادئة مع الخضار المحفوظة

* نبيذ تينغهوا السحري

* مختبر أمن المعلومات: الاحتيال بتغيير الوجه/تبديل الصوت باستخدام الذكاء الاصطناعي

* منصات المواعدة والزواج لديها مخططات معقدة

* عمود نقل الحركة المزعج في سيارة BMW

* عمليات احتيال بطاقات الهدايا في الإقراض عبر الإنترنت

سلسلة صناعة اللوحات الأم باللونين الأسود والرمادي: تكلفة 2000 يوان، ويمكن لمتصيدي الشبكة تغيير عناوين IP

بدأ الحفل المسائي بالحديث عن قضية أمن معلومات الشبكة، والمصدر هو الهواتف المحمولة القديمة التي يتم إغفالها بسهولة. قام تجار عديمي الضمير بجمع اللوحات الأم للهواتف المحمولة القديمة ودمجها في "أجهزة كمبيوتر رئيسية".

قام المراسل بزيارة شركة Yundou Technology، وقال الشخص المسؤول إن منتجها يمكنه تثبيت 20 لوحة أم في هيكل اللوحة الأم نفسه. يمكن لجهاز كمبيوتر واحد التحكم في 20 هاتفًا محمولًا، وهو ما يعادل 20 حسابًا. يمكن أن يكون له عنوان IP واحد لأجهزة متعددة أو جهاز واحد لجهاز IP واحد. حتى أن الشركات المصنعة ذات الصلة زعمت في دعايتها أن اللوحات الأم التي تصنعها، عندما يتم تكديسها معًا، يمكن أن تشكل مصفوفة شبكة مكونة من عشرات الآلاف من الهواتف المحمولة."يمكن التحكم في أي نشاط يتطلب مشاركة مستخدم الهاتف من خلال اللوحة الأم."

بالإضافة إلى ذلك، قدم المسؤول عن شركة Yundou Technology أن إحدى الوظائف الرئيسية لجهاز الكمبيوتر الأم هي اكتساب العملاء. ويتم تشغيل مقاطع الفيديو الترويجية لأجهزة الكمبيوتر ذات اللوحة الأم على الإنترنت من قبلهم باستخدام أجهزة الكمبيوتر ذات اللوحة الأم الخاصة بهم، كما تنتشر عناوين IP عبر مناطق مختلفة مثل قوانغتشو وشنتشن.

ومع ذلك، فإن الوظائف غير القانونية للوحة الأم للكمبيوتر تتجاوز ذلك بكثير. بمساعدة شخص مطلع، زار المراسل شركة Yunjixia (Shenzhen) Technology Co.، Ltd. ودخل ورشة عمل الشركة حيث تقوم بإنتاج وتعديل اللوحات الأم. لا توجد أي علامات على الجانب الخارجي من ورشة الإنتاج، ولكن هناك سلسلة صناعية غير قانونية تعمل بسرعة عالية في الداخل.

اكتشف المراسل في Yunjixia أن اللوحات الأم التي تشكل الجهاز الرئيسي لا تلبي معايير الوصول إلى الشبكة لوزارة الصناعة وتكنولوجيا المعلومات. إذن من أين تأتي هذه اللوحات الأم؟

وأوضح المسؤول المختص أن هذه اللوحات الأم تم "جمعها" من سوق الهواتف المحمولة المستعملة، وهي نادرة للغاية.وتبلغ تكلفة اللوحة الأم للهاتف المحمول المستعمل ما بين 100 إلى 150 يوانًا، وتبلغ تكلفة آلة اللوحة الأم حوالي 2000 يوان.

وأوضح المسؤول المعني في شركة Yunjixia أن أجهزة الكمبيوتر الرئيسية تُستخدم حاليًا في السوق لزيادة حركة المرور لغرف البث المباشر، وزيادة عدد المواد التسويقية الترويجية، وما إلى ذلك. بإصرار من المراسل، قام المسؤول بأخذه إلى غرفة اللوحة الرئيسية لأحد "العميل الصغير".مكان في الداخليحتوي على 50 لوحة أم و1000 لوحة أم مدمجة، وهو ما يعادل 1000 هاتف محمول.

وبالإضافة إلى ذلك، عندما زار المراسل شركة Yuncheng Future Technology Co.، Ltd.، التقى بالمدير Liu، مدير الترويج لمنصة التجارة الإلكترونية الذي جاء لشراء اللوحة الأم. وفقا له،تستخدم الشركة اللوحات الأم لنشر المعلومات وتعزيز اكتساب العملاء.ما دمتُ أملك رقمك، يُمكنني إرساله إلى غرباء، وسيكون رابطًا جماعيًا. لا يزال العديد من المستهلكين يقعون في فخ هذا الكم الهائل من المعلومات الترويجية.

والأمر الأكثر إثارة للصدمة هو أنه مع تعمق التحقيق، خففت الشركة المصنعة من حذرها.تم اصطحاب المراسل إلى غرفة كمبيوتر تحتوي على 10 آلاف لوحة أم، وخلفها ما لا يقل عن 200 ألف حساب...

تغيير صوت الذكاء الاصطناعي يكشف الاحتيال والتحويلات المالية لـ 1.86 مليون

في "مختبر أمن المعلومات" لهذا العام، تم الكشف بشكل خاص عن عملية الاحتيال المتمثلة في محاكاة الأصوات/تغيير الوجوه باستخدام الذكاء الاصطناعي.

أعتقد أن العديد من القراء معجبون بشدة بالأخبار التي تفيد بأن "المالية تعرضت للاحتيال من خلال فيديو تغيير الوجه بالذكاء الاصطناعي وتم تحويل 1.86 مليون يوان". تلقت السيدة تشانغ، وهي مسؤولة مالية في شيآن بمقاطعة شنشي، مكالمة فيديو من رئيسها، يطلب منها تحويل 1.86 مليون يوان إلى حساب محدد، وكان الأمر عاجلاً للغاية. شعرت السيدة تشانغ أن "الصوت والصورة كانا نفس الصوت والصورة لدي"، لذا أكملت عملية النقل كما هو مطلوب.

ولكن عندما قامت بتحميل الشهادة الإلكترونية إلى المجموعة المالية الداخلية للشركة كما هو مطلوب، رأى رئيس المجموعة المعلومات وسألها عن سبب تحويل الأموال. في هذه المرحلة، أدركت السيدة تشانغ أنها تعرضت للاحتيال. اتصلت على الفور بالشرطة، وبمساعدة الشرطة، اعترضت جزءًا من التحويل ونجحت في إنقاذ 1.56 مليون يوان.

وبالمصادفة، تلقت سيدة أخرى تشن مكالمة، وكان الصوت على الطرف الآخر هو صوت ابنتها تطلب المساعدة، وتم إنتاجه باستخدام تقنية المحاكاة الصوتية للذكاء الاصطناعي.

وتلقى السيد فينج أيضًا مكالمة فيديو عبر الحدود من صديق يطلب المساعدة في شراء تذكرة طائرة.

في ملخص،في الواقع، تحتوي جميع عمليات الاحتيال التي تعتمد على تقليد الذكاء الاصطناعي أو تغيير الوجوه على ثغرة مشتركة - وهي المكالمات قصيرة الأمد.

لأن الصوت والفيديو يتم تقليدهما وتسجيلهما مسبقًا في أغلب الأحيان بواسطة المحتالين باستخدام الذكاء الاصطناعي. في الأساس، يتطلب استخدام تغيير الوجه أو تركيب الصوت لإجراء احتيال في الوقت الفعلي في مكالمات الفيديو من نقطة إلى نقطة دعمًا ماليًا وفنيًا قويًا، بما في ذلك جمع الصور على نطاق واسع، والتدريب الاحترافي على الخوارزمية/النموذج، واحتياطيات عالية من طاقة الحوسبة، وما إلى ذلك، ويتطلب فترة طويلة من التكرار لتحقيق تأثيرات واقعية.

ويشير المتخصصون إلى أنه في الحياة الواقعية،إذا واجهت مكالمة فيديو مشبوهة، فيمكنك أن تطلب من الطرف الآخر لمس وجهه أو الضغط على أنفه. ستؤدي هذه الإجراءات إلى تداخل البيانات وسيهتز الوجه المزيف.

الكلمات الأخيرة

في السنوات الأخيرة، أصبح "محتوى الذكاء الاصطناعي" في 3.15 Gala أعلى وأعلى. إن محاكاة الذكاء الاصطناعي/تغيير الوجه المذكورة الليلة أمر شائع جدًا في حياة الناس اليومية، وقد وصلت التكنولوجيا ذات الصلة إلى مستوى معين من النضج. على سبيل المثال، يمكن لبعض الخوارزميات إنشاء نسخة ستيفاني صن من أغنية "Hair Like Snow" و"Mohe Ballroom" استنادًا إلى الصوت الأصلي لستيفاني صن، والذي يمكن القول إنه لا يمكن تمييزه عن الشيء الحقيقي.

على منصات الفيديو مثل Tik Tok و Bilibili، بدأ عدد متزايد من مستخدمي الإنترنت في استخدام تقنيات مثل الصور المولدة بالذكاء الاصطناعي وتوليف الصوت بالذكاء الاصطناعي لتنفيذ إبداعات ثانوية غنية. ومع ذلك، ستقوم المنصة بشكل عام بوضع علامة على الفيديو بأنه "محتوى يشتبه في أنه تم إنشاؤه بواسطة الذكاء الاصطناعي، احذر من الخداع" استنادًا إلى آلية الكشف الداخلية الخاصة بها.

ومن المؤكد أن التقدم التكنولوجي سيظل دائمًا محركًا مهمًا لتغيير الإنتاجية. وفي الوقت نفسه، قد تشكل التكنولوجيا المتقدمة أيضاً أرضاً خصبة لنشوء سلاسل صناعية سوداء ورمادية.

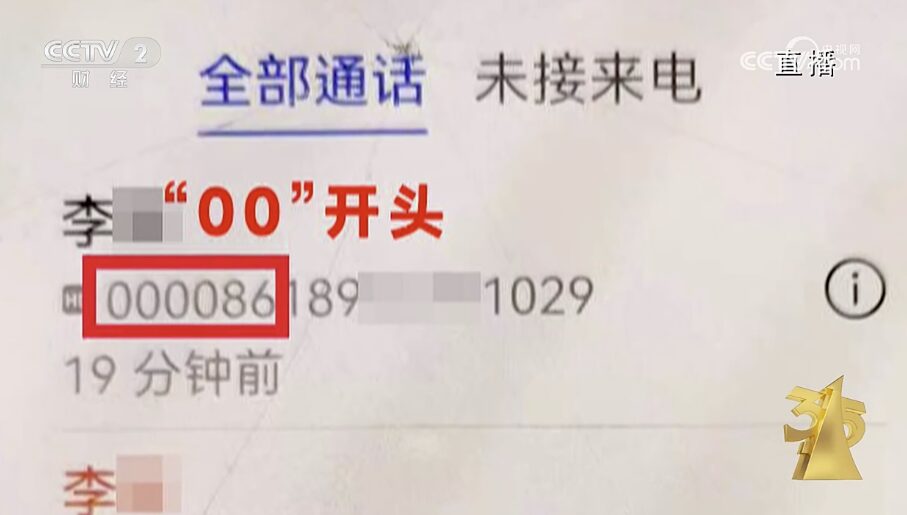

يمكن لأي شخص لديه دوافع خفية الحصول بسهولة على بيانات صوتية مدتها 10 ثوانٍ من خلال مكالمة مزعجة من مساعد خدمة العملاء بالذكاء الاصطناعي، ثم استخدام النموذج لتوليد صوت مزيف وارتكاب الاحتيال. علاوة على ذلك، في الحياة الواقعية، ومع انتشار تطبيقات الذكاء الاصطناعي، سيتعين على المستهلكين حتمًا استخدام معلومات الوجه للتحقق من الهوية في الأماكن العامة والمنصات عبر الإنترنت. وينبغي أيضًا أن نأخذ أمن بيانات الوجه في هذه العملية على محمل الجد.

وباعتبارنا مستهلكين، يتعين علينا أيضًا تعزيز وعينا بالوقاية وتعلم كيفية استغلال الثغرات في النماذج لتحديد الهوية. وخاصة عندما يتعلق الأمر بالمعاملات المالية، يجب علينا التأكد من الشخص شخصيًا قبل تحويل الأموال.

أعتقد أنه مع استمرار الذكاء الاصطناعي في ارتكاب الشر، فإن المستوى الوطني سوف يقدم قوانين وأنظمة أكثر تفصيلاً لتوفير رقابة وعقوبات أكثر صرامة. وفي الوقت نفسه، على المستوى التقني، نتطلع أيضًا إلى المزيد من النتائج الجديدة لمكافحة الاحتيال باستخدام الذكاء الاصطناعي.