Command Palette

Search for a command to run...

Juste! 3.15 Gala a Dénoncé La Fraude Liée À l'IA, a Exposé Le Marché Noir Des Cartes Mères Et a Lancé 20 Téléphones Portables En Même Temps Pour Un Coût De 2 000 Yuans

Le 15 mars 1991, la « Soirée spéciale des amis des consommateurs » a été diffusée sur CCTV. Depuis cette année, la « Soirée du 15 mars » est devenue un programme régulier comme le Gala de la Fête du Printemps, et a également attiré l'attention de centaines de millions de Chinois. Au fil des ans, d'innombrables entreprises ont été poussées sur la « plate-forme d'interrogation de l'opinion publique » ce soir-là concernant tous les aspects de l'alimentation, de l'habillement, du logement et du transport des gens, y compris de nombreuses entreprises bien connues que tout le monde connaît.

Comme prévu, le « Gala 3.15 » de cette année a encore suscité l'indignation et la terreur...

Ces dernières années, à mesure que les technologies émergentes se sont intégrées de plus en plus profondément dans la vie des gens, la « technologie du mal » s’est également développée discrètement. Des questions telles que la sécurité du réseau et l'abus de données sont souvent apparues sur la liste des sujets exposés lors du « Gala 3.15 », et cette année ne fait pas exception.

Ce soir, les phénomènes mis en lumière sont :

* Carte mère pour faire de la marine

* Verre résistant au feu qui n'est pas résistant au feu

* Extincteurs de pointe

* La « mauvaise viande » dans le porc braisé aux légumes conservés

* Le vin magique Tinghua

* Laboratoire de sécurité de l'information : fraude par changement de visage/échange de voix par l'IA

* Les plateformes de rencontres et de mariage ont des schémas complexes

* Arbre de transmission BMW dérangeant

* Arnaques aux cartes-cadeaux dans les prêts en ligne

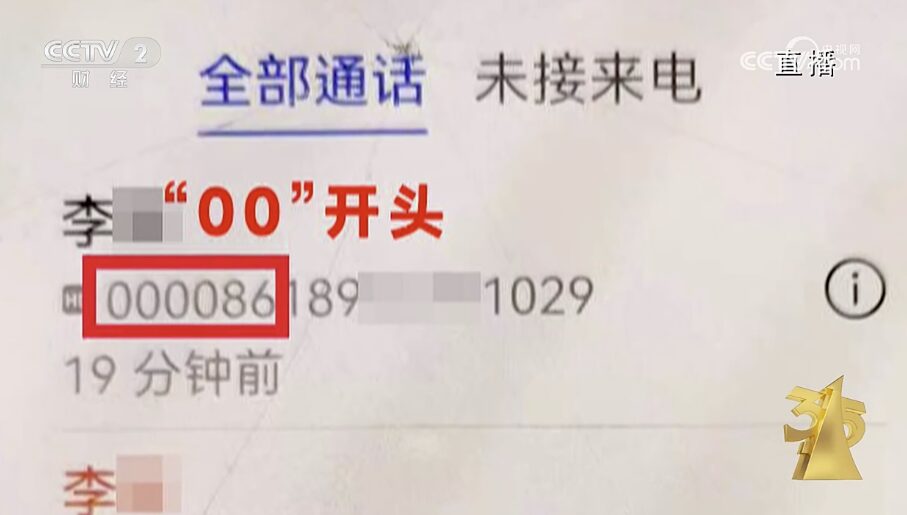

Chaîne industrielle noire et grise de la carte mère : coût de 2 000 yuans, les trolls du réseau peuvent changer les adresses IP

La soirée a débuté par une discussion sur la question de la sécurité des informations sur les réseaux, et la source en est les vieux téléphones portables qui sont les plus facilement négligés. Des marchands peu scrupuleux récupéraient les cartes mères de vieux téléphones portables et les intégraient dans des « ordinateurs à carte mère ».

Le journaliste a visité Yundou Technology et le responsable a déclaré que son produit peut installer 20 cartes mères dans le même châssis de carte mère. Un ordinateur peut contrôler 20 téléphones mobiles, ce qui équivaut à 20 comptes. Il peut avoir une IP pour plusieurs machines ou une machine pour une IP. Les fabricants concernés ont même affirmé dans leur publicité que les cartes mères qu'ils fabriquaient, une fois empilées, pouvaient former une matrice réseau de dizaines de milliers de téléphones portables.« Toute activité nécessitant la participation de l'utilisateur du téléphone peut être contrôlée par la carte mère. »

De plus, le responsable de Yundou Technology a expliqué que l'une des principales fonctions de la carte mère de l'ordinateur est d'acquérir des clients. Les vidéos promotionnelles sur les cartes mères d'ordinateurs sur Internet sont exploitées par eux à l'aide de leurs propres cartes mères d'ordinateurs, et les adresses IP sont réparties dans différentes régions telles que Guangzhou et Shenzhen.

Cependant, les fonctions illégales de la carte mère de l'ordinateur vont bien au-delà. Avec l'aide d'une personne informée, le journaliste a visité Yunjixia (Shenzhen) Technology Co., Ltd. et est entré dans l'atelier de l'entreprise où elle produit et modifie des cartes mères. Il n'y a aucun panneau à l'extérieur de l'atelier de production, mais une chaîne industrielle illégale tourne à grande vitesse à l'intérieur.

Le journaliste a constaté à Yunjixia que les cartes mères qui composent la machine à carte mère ne répondent pas aux normes d'accès au réseau du ministère de l'Industrie et des Technologies de l'information. Alors d’où viennent ces cartes mères ?

Le responsable a expliqué que ces cartes mères étaient « récupérées » sur le marché des téléphones portables d'occasion et qu'elles étaient en très faible quantité.Le coût d'une carte mère de téléphone portable d'occasion est de 100 à 150 yuans, et le coût d'une machine à carte mère est d'environ 2 000 yuans.

Le responsable de Yunjixia a expliqué que les ordinateurs de bord principaux sont actuellement utilisés sur le marché pour augmenter le trafic des salles de diffusion en direct, augmenter le nombre d'articles de marketing promotionnel, etc. Sur l'insistance du journaliste, le responsable l'a emmené dans la salle de conférence d'un « petit client ».Placer à l'intérieurIl dispose de 50 cartes mères et de 1 000 cartes mères intégrées, ce qui équivaut à 1 000 téléphones portables.

De plus, lorsque le journaliste a visité Yuncheng Future Technology Co., Ltd., il a rencontré le directeur Liu, responsable de la promotion d'une plateforme de commerce électronique qui est venu acheter une carte mère. Selon lui,L'entreprise utilise des cartes mères pour diffuser des informations et promouvoir l'acquisition de clients.« Tant que j'ai votre numéro, je peux l'envoyer à des inconnus, et ce sera un lien de groupe. De nombreux consommateurs se laissent encore séduire par une telle quantité d'informations promotionnelles. »

Ce qui est encore plus choquant, c’est qu’à mesure que l’enquête s’approfondissait, le fabricant a relâché sa garde.Le journaliste a été emmené dans une salle informatique contenant 10 000 cartes mères, derrière lesquelles se trouvaient au moins 200 000 comptes...

Fraude par changement de voix par IA, transfert financier de 1,86 million

Dans le « Laboratoire de sécurité de l'information » de cette année, les fraudes à onomatopées/changements de visage de l'IA ont été spécifiquement exposées.

Je crois que de nombreux lecteurs sont profondément impressionnés par la nouvelle selon laquelle « des services financiers ont été escroqués par une vidéo de changement de visage d'IA et ont transféré 1,86 million de yuans ». Mme Zhang, une responsable financière de Xi'an, dans le Shaanxi, a reçu un appel vidéo de son patron, lui demandant de transférer 1,86 million de yuans sur un compte désigné, et c'était très urgent. Mme Zhang a estimé que « la voix et l’image étaient les mêmes que les miennes », elle a donc effectué le transfert comme demandé.

Cependant, lorsqu'elle a téléchargé le certificat électronique dans le groupe financier interne de l'entreprise comme requis, le patron du groupe a vu l'information et lui a demandé pourquoi elle avait transféré l'argent. À ce moment-là, Mme Zhang a réalisé qu’elle avait été escroquée. Elle a immédiatement appelé la police et, avec l'aide de la police, a intercepté une partie du transfert et a réussi à économiser 1,56 million de yuans.

Par coïncidence, une autre Mme Chen a reçu un appel, et la voix à l'autre bout du fil était celle de sa fille demandant de l'aide, produite à l'aide de la technologie d'onomatopées de l'IA.

M. Feng a également reçu un appel vidéo transfrontalier d'un ami, lui demandant de l'aide pour acheter un billet d'avion.

En résumé,Toutes les escroqueries d’imitation/de changement de visage d’IA ont en fait une faille commune : les appels à court terme.

Parce que l’audio et la vidéo sont presque toujours imités et enregistrés à l’avance par des escrocs utilisant l’IA. Fondamentalement, l'utilisation du changement de visage ou de la synthèse vocale pour mener une fraude en temps réel dans des appels vidéo point à point nécessite un soutien financier et technique solide, notamment une collecte d'images à grande échelle, une formation professionnelle d'algorithmes/modèles, des réserves de puissance de calcul élevées, etc., et nécessite une longue période d'itération pour obtenir des effets réalistes.

Les professionnels suggèrent que dans la vie réelle,Si vous rencontrez un appel vidéo suspect, vous pouvez demander à l’autre partie de toucher son visage ou d’appuyer sur son nez. Ces actions provoqueront des interférences de données et le faux visage tremblera.

Derniers mots

Ces dernières années, le « contenu IA » du Gala 3.15 est devenu de plus en plus élevé. L'onomatopée/le changement de visage de l'IA mentionné ce soir est en fait très courant dans la vie quotidienne des gens, et la technologie concernée a atteint un certain niveau de maturité. Par exemple, certains algorithmes peuvent générer la version de « Hair Like Snow » et « Mohe Ballroom » de Stefanie Sun à partir de l'audio original de Stefanie Sun, qui peut être considéré comme indiscernable de la réalité.

Sur les plateformes vidéo telles que Tik Tok et Bilibili, de plus en plus d'internautes ont commencé à utiliser des technologies telles que les images générées par l'IA et la synthèse sonore par l'IA pour réaliser de riches créations secondaires. Cependant, la plateforme étiquettera généralement la vidéo « Contenu suspecté d'être généré par l'IA, attention aux tromperies » en fonction de son mécanisme de détection interne.

Il est vrai que le progrès technologique sera toujours un moteur important de changement de productivité. Dans le même temps, les technologies avancées peuvent également être un terreau fertile pour les chaînes industrielles noires et grises.

Toute personne ayant des arrière-pensées peut facilement obtenir des données audio de 10 secondes via un appel de harcèlement d'un assistant du service client IA, puis utiliser le modèle pour générer de l'audio contrefait et commettre une fraude. De plus, dans la vie réelle, avec la popularisation des applications d’IA, les consommateurs devront inévitablement utiliser les informations faciales pour l’authentification de leur identité dans les lieux publics et sur les plateformes en ligne. La sécurité des données faciales dans ce processus doit également être prise au sérieux.

En tant que consommateurs, nous devons également renforcer notre sensibilisation à la prévention et apprendre à exploiter les failles du modèle pour l’identification. Surtout lorsqu’il s’agit de transactions monétaires, nous devons confirmer avec la personne en personne avant de transférer de l’argent.

Je crois qu’à mesure que l’IA continue de faire le mal, le niveau national introduira des lois et des réglementations plus détaillées pour assurer une surveillance et des sanctions plus strictes. Parallèlement, sur le plan technique, nous attendons également avec impatience de nouveaux résultats en matière de lutte contre la fraude à l’IA.